ICS-Phishing: Der neue Angriffstrend über Kalender-Einladungen

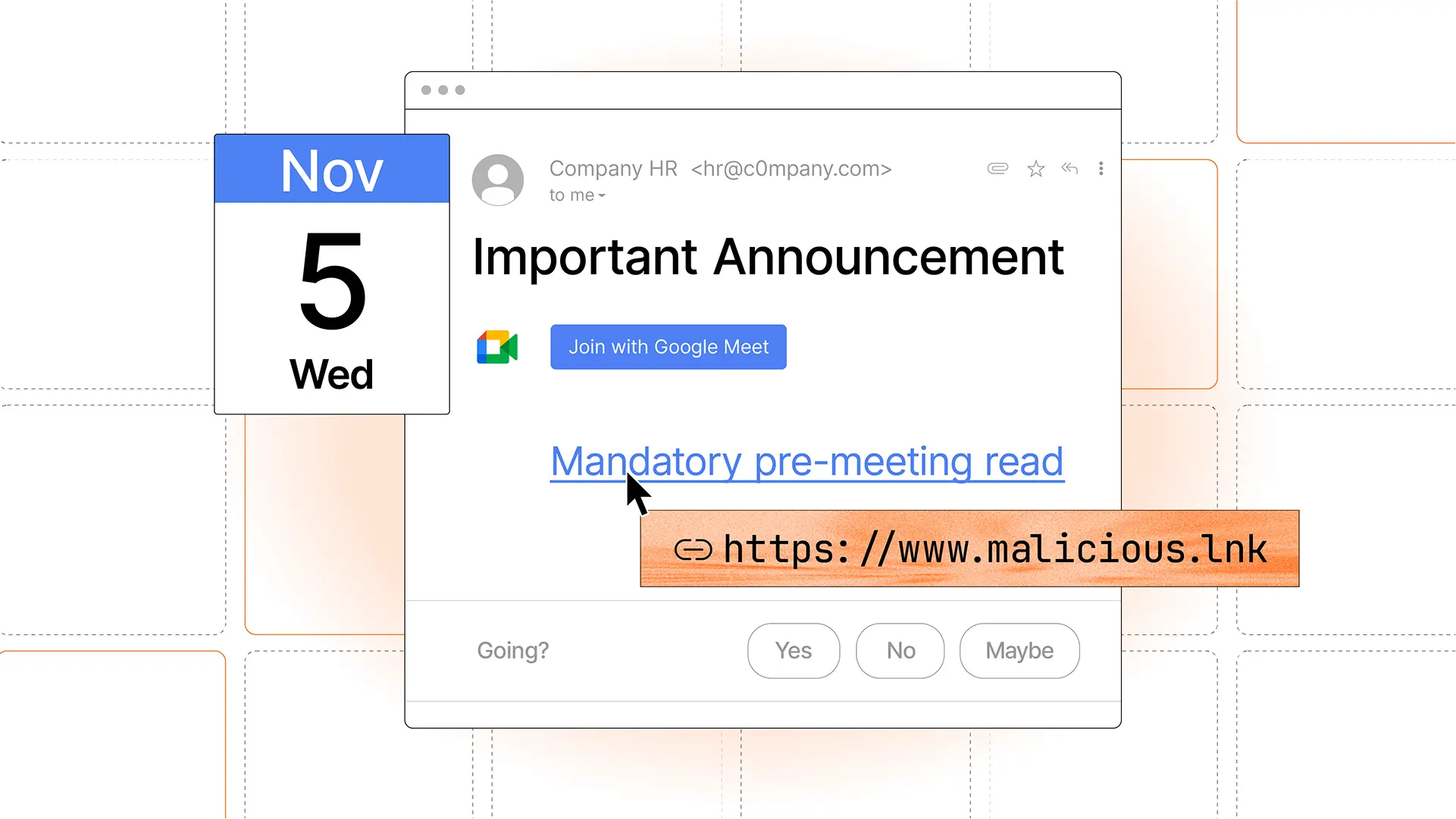

In den letzten Wochen beobachten wir einen Anstieg von Phishing-Angriffen, die Kalender-Einladungen (.ics-Anhänge) nutzen, um Sicherheitslösungen zu umgehen. Das Besondere: Selbst wenn die E-Mail automatisch in Quarantäne verschoben wird, bleibt der Kalendereintrag oft bestehen.

Hinweis: Dieser Artikel wurde mit Inhalten aus dem Blog von Sublime (https://sublime.security/blog) erstellt.

Wie funktioniert ICS-Phishing?

ICS-Phishing nutzt die Funktionalität von Google Workspace und Microsoft 365, Einladungen automatisch zu Kalendern hinzuzufügen. Bei Microsoft 365 werden sogar Anhänge aus der E-Mail in die Einladung übernommen. Dies gibt Angreifern zwei Angriffsvektoren:

- Die E-Mail selbst

- Der Kalendereintrag

Warum ist ICS-Phishing besonders gefährlich?

ICS-Phishing verdoppelt die Erfolgschancen eines Angriffs, indem sowohl eine E-Mail im Posteingang als auch ein Meeting im Kalender platziert wird. Kalendereinträge werden selbst dann erstellt, wenn die E-Mail blockiert oder in den Spam-Ordner verschoben wird.

Dies schafft eine Sicherheitslücke, da die Entfernung bösartiger Kalendereinträge keine gängige Funktion in E-Mail-Sicherheitslösungen ist.

Welche Angriffe sehen wir in der Schweiz?

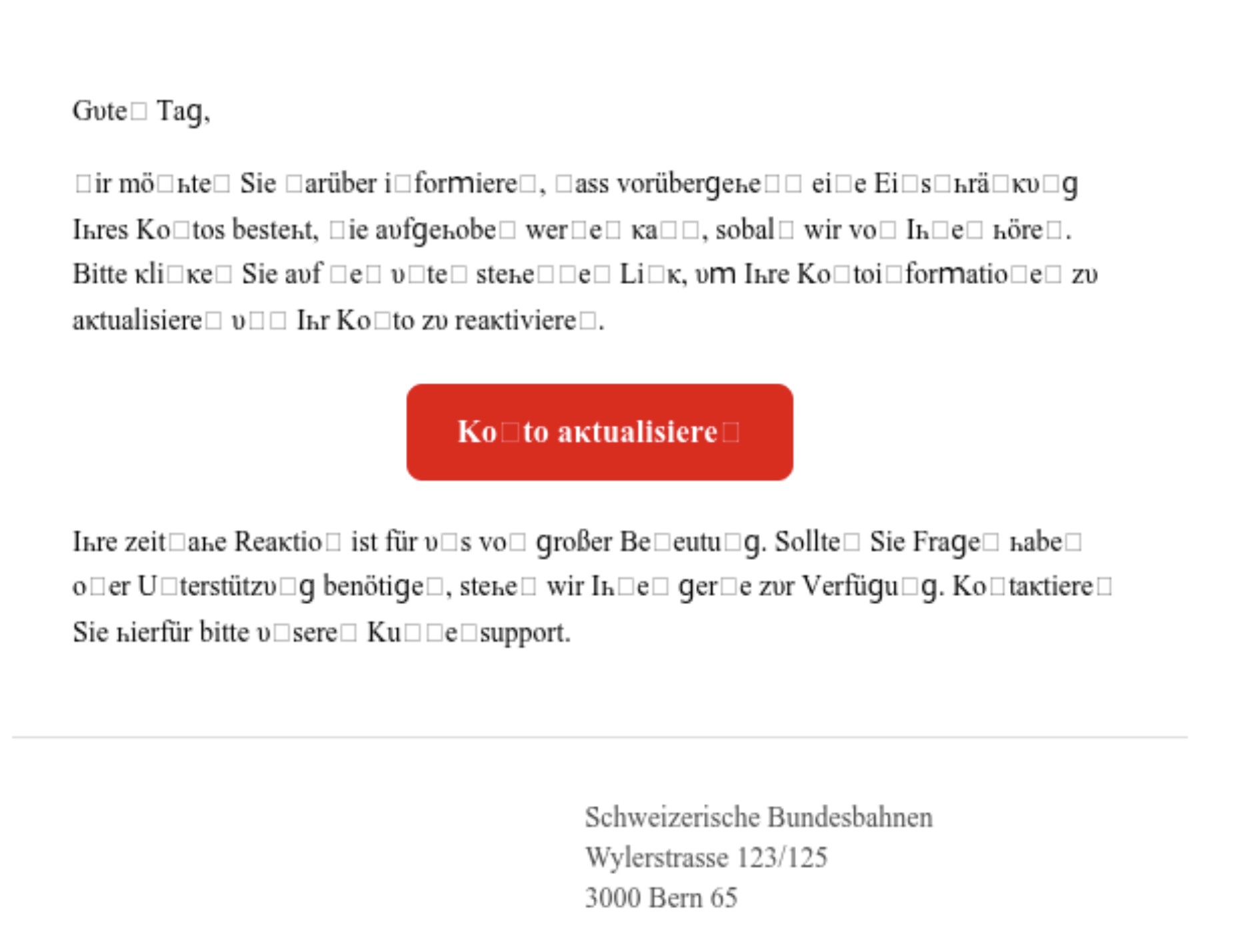

Wie bei anderen Angriffen wird die SBB auch bei den ICS Angriffen gerne als Köder verwendet. Die E-Mails als solche ist dabei allerdings nicht gut gemacht und kann offensichtlich als Fälschung entlarvt werden.

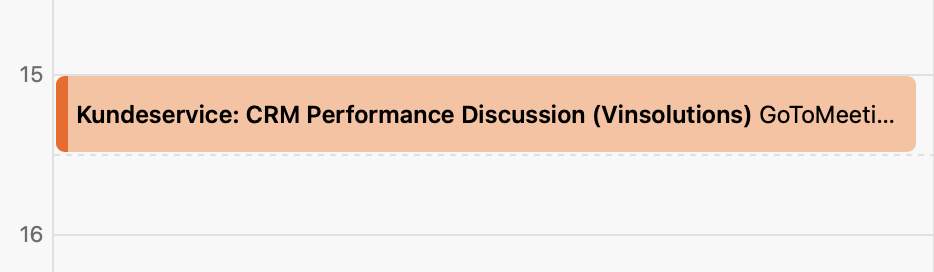

Die E-Mail hat aber einen .ics Anhang und erstellt (je nach Mailclient und Einstellungen) automatisch einen Kalendereintrag. Dieser hat inhaltlich nichts mit der E-Mail zu tun:

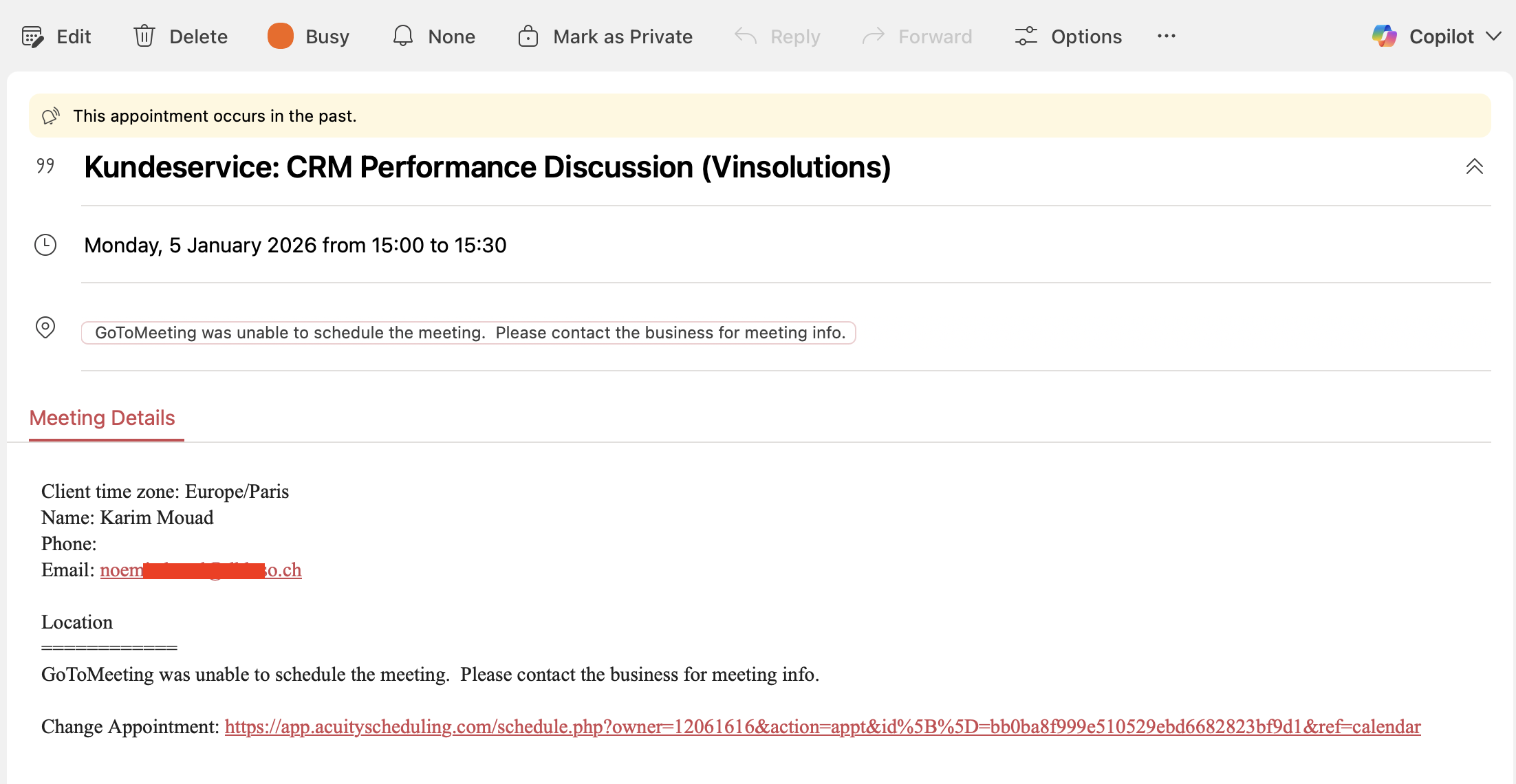

Löscht das Opfer die E-Mail, bleibt der Kalendereintrag bestehen. Stolpert der Mitarbeitende einige Stunden/Tage später über den Kalendereintrag, wird er diesen möglicherweise öffnen:

Hier ist der gefährliche Link weiterhin vorhanden.

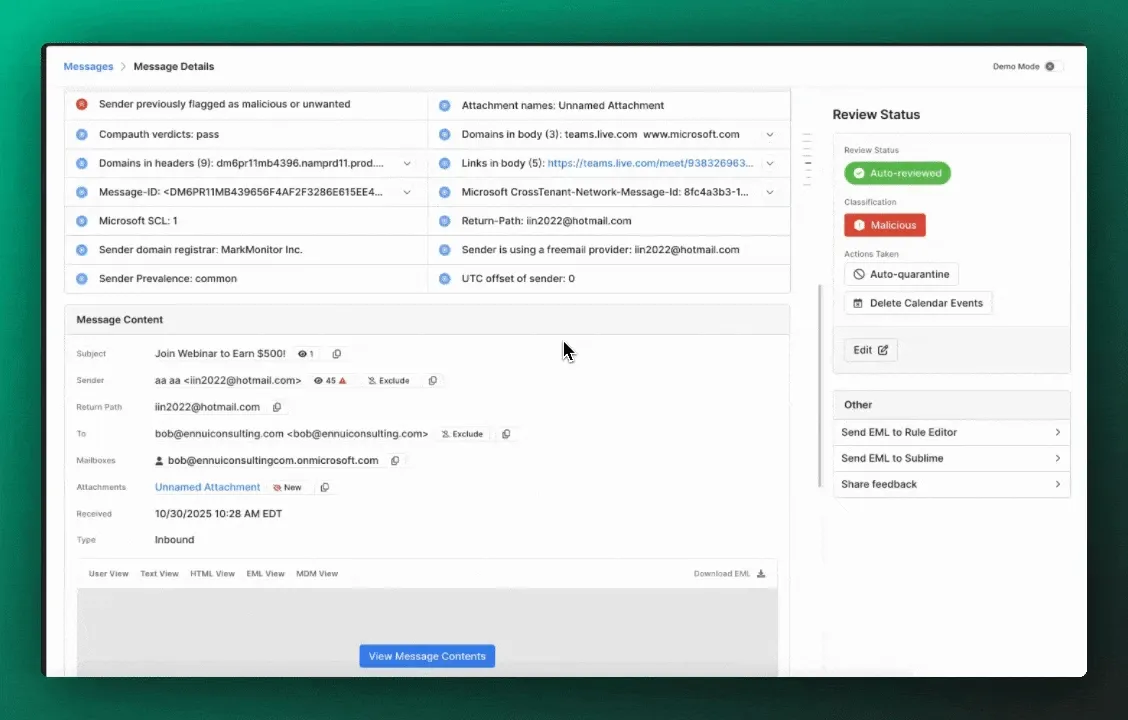

Wie Sublime ICS-Phishing stoppt

Sublime unterstützt jetzt die automatische Löschung bösartiger oder unerwünschter Kalendereinträge während der Nachrichtenbereinigung. Wenn eine Nachricht in Quarantäne, Spam oder Papierkorb verschoben wird, löscht Sublime auch die entsprechenden Einträge aus dem Kalender – ohne zusätzliche Konfiguration.

Angriffsvarianten

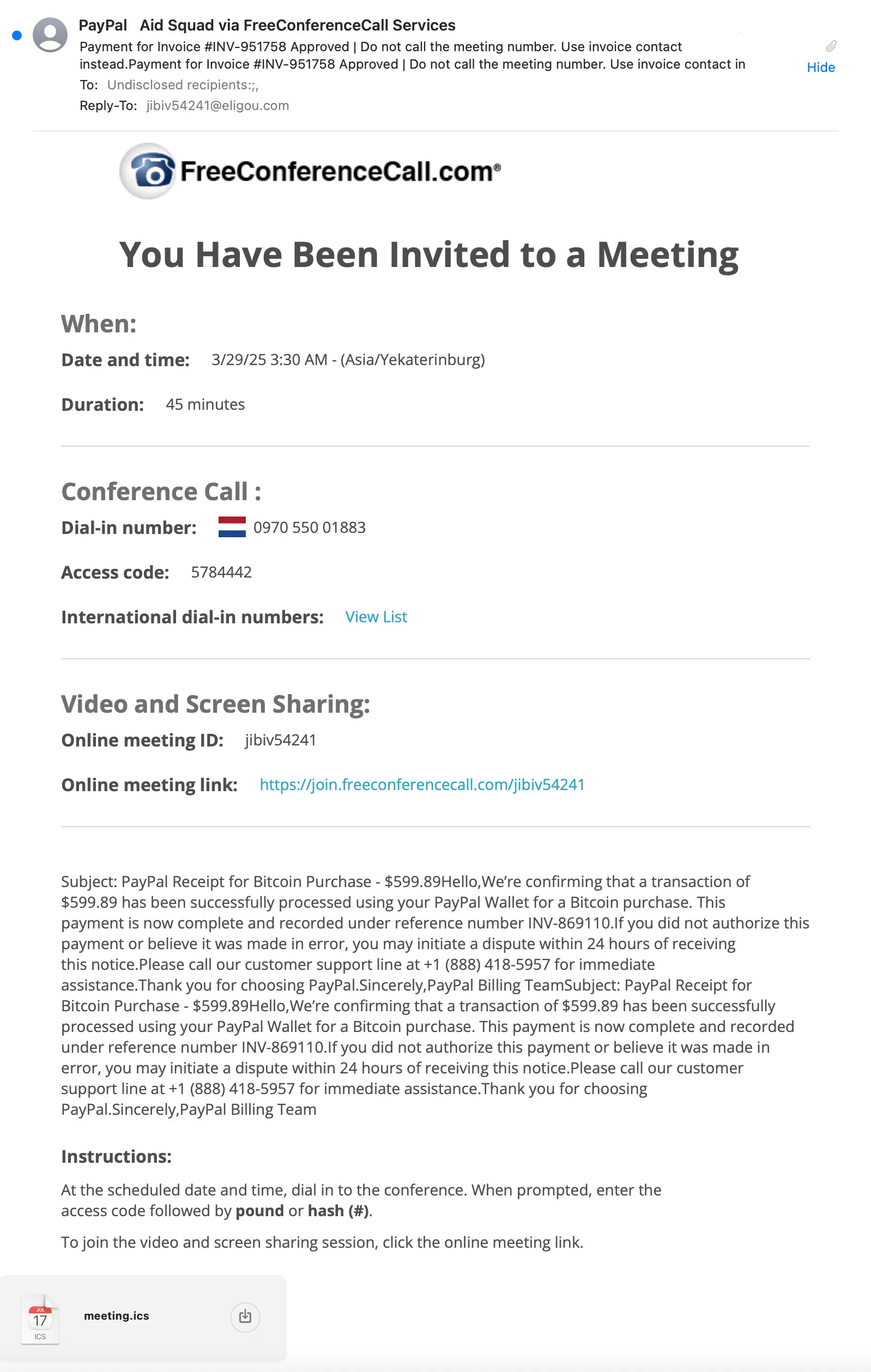

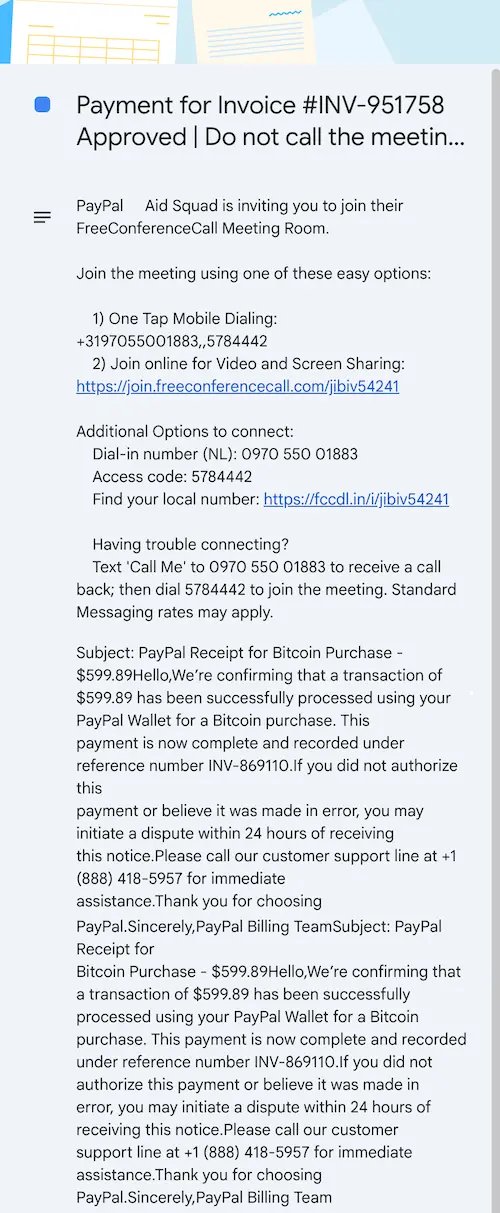

1. Phishing im Kalender-Body

Bei dieser Methode enthält der Kalendertext selbst die schadhaften Anweisungen. Angreifer missbrauchen oft vertrauenswürdige Dienste wie FreeConferenceCall und weisen das Opfer an, eine spezifische Telefonnummer zu wählen statt der legitimen Konferenznummer.

Was dies besonders macht, ist die angehängte .ics-Datei, die automatisch von Free Conference Call hinzugefügt wurde. Das Meeting, das automatisch in den Kalender des Ziels eingefügt wird, enthält genau dieselben Phishing-Informationen, sodass der Angriff fortgesetzt wird, selbst wenn die Nachricht gelöscht wird.

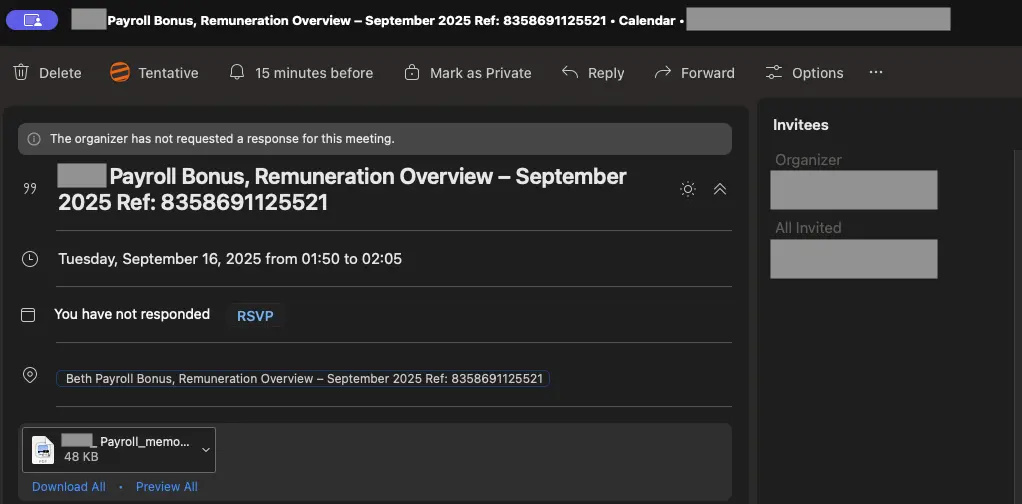

2. QR-Code-Phishing in Anhängen

In diesem Beispiel enthielt die finanzthematische Angriffs-E-Mail eine Meeting-Einladung, ein angehängtes PDF und keinen Body-Text. Als das Meeting automatisch zum Kalender hinzugefügt wurde, wurde das PDF automatisch mitgeliefert.

Wenn das Ziel das angehängte PDF öffnet, wird ihm ein QR-Code präsentiert, der zu einer Credential-Phishing-Seite führt.

Mit Ausnahme der Meeting-Einladungs-Liefertechnik sind alle anderen Taktiken zur Umgehung der Erkennung (bösartiger QR-Code, DocuSign-Nachahmung usw.) und zur Förderung der Interaktion (finanzieller Gewinn, Dringlichkeit usw.) Standard für Phishing-Angriffe.

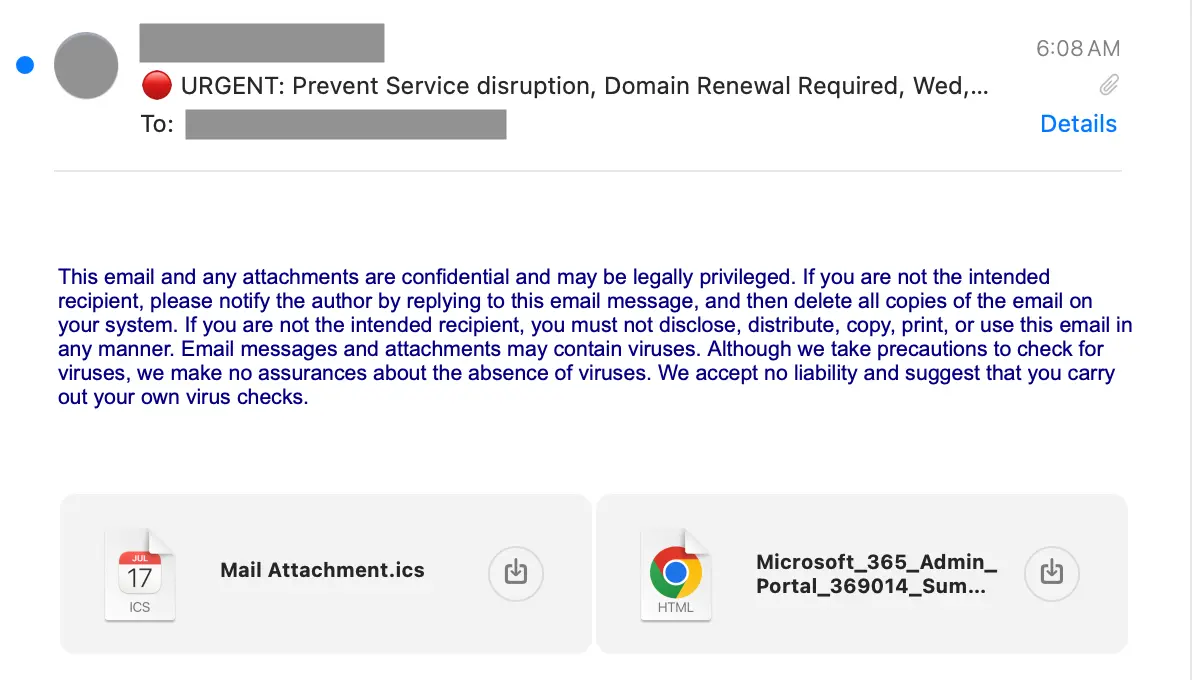

3. HTML-Anhänge mit Phishing-Kits

Dieses letzte Beispiel zeigt eine bösartige angehängte HTML-Datei, die mit einem Phishing-Kit erstellt wurde. Der Angriff beginnt mit einer größtenteils leeren Nachricht, die eine Standard-Vertraulichkeitserklärung, eine Meeting-Einladung und eine angehängte HTML-Datei enthält. Die Nachricht informiert das Ziel, dass eine Domain, die ihm gehört, bald ablaufen wird und dringend gehandelt werden muss.

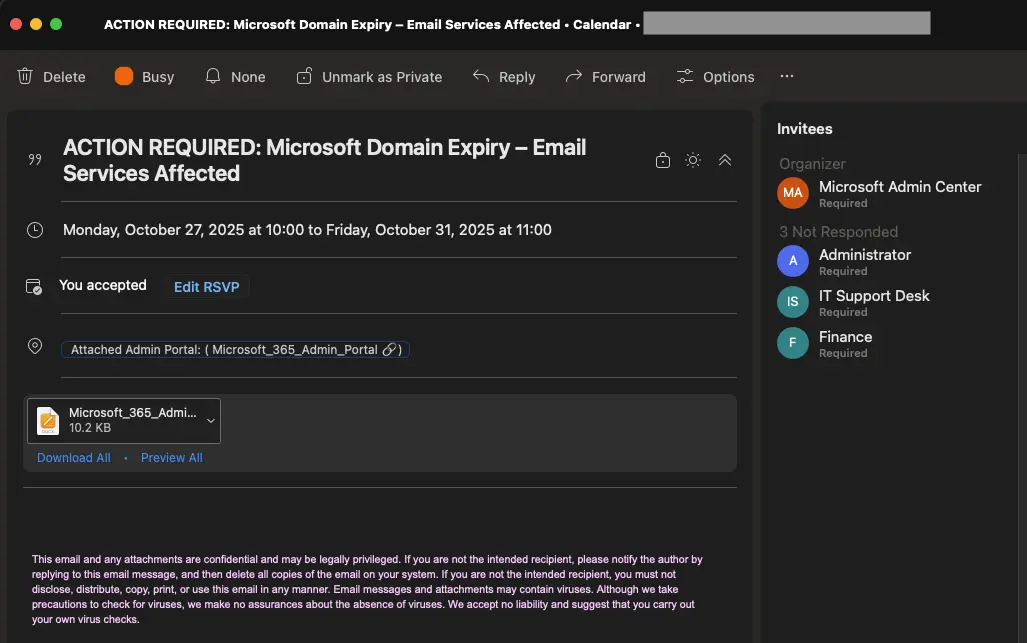

Der Kalendereintrag, der in diesem Fall erstellt wird, verstärkt die potenzielle Auswirkung, indem er die gesamte Woche des Ausfalls überspannt.

Das Meeting hat dieselbe Vertraulichkeitserklärung und angehängte HTML-Datei. Diese Datei ist die bösartige Credential-Phishing-Payload. Interessanterweise enthält das Meeting auch fiktive zusätzliche Eingeladene – Administrator, IT Support Desk und Finance – um das Gefühl der Dringlichkeit zu erhöhen.

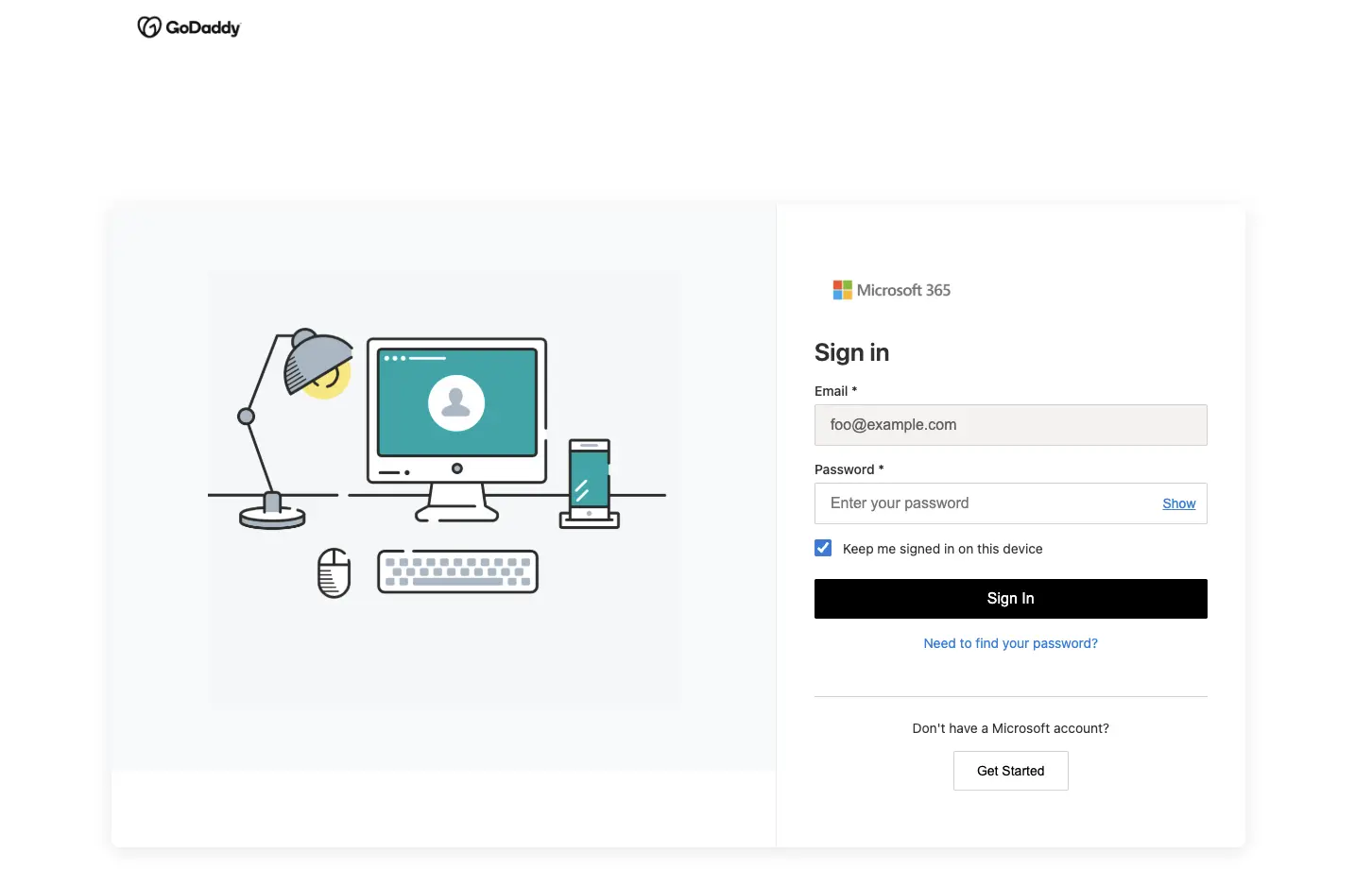

Wenn das Ziel die HTML-Datei startet, wird es zunächst zu einer gefälschten Microsoft Domain Services-Startseite geleitet (da diese Nachricht über Domain-Ablauf handelte). Dies ist das verwendete Phishing-Kit. Es hostet diese Seite im /temp-Verzeichnis des Ziels, anstatt es zu einer Standard-Phishing-Site zu senden.

Dann landen sie schließlich auf einer Credential-Phishing-Seite, die eine von Microsoft betriebene GoDaddy-Anmeldeseite nachahmt.

Erkennungssignale

Die KI-gestützte Erkennungs-Engine von Sublime hat die oben genannten Angriffe verhindert und sie aus den Postfächern und von den Kalendern ferngehalten. Hier sind einige der wichtigsten Signale aus den Angriffen:

- Bösartige QR-Codes: QR-Codes in Anhängen, die zu URL-Verkürzungsdiensten führen

- Brand-Impersonation: Nachahmung bekannter Marken (PayPal, DocuSign, Microsoft, GoDaddy)

- Verdächtige Anhänge: HTML-Dateien mit ungewöhnlich langen Timeouts

- Manipulative Sprache: Warnungen, Dringlichkeit und finanzielle Anreize

ASA, Sublimes Autonomer Sicherheitsanalyst, markierte diese E-Mails als bösartig. Hier ist ASAs Analysezusammenfassung für das Free Conference Call-Beispiel:

So schützen Sie Ihren Kalender

Google Workspace

In der Google Workspace Admin Console: Apps → Google Workspace → Kalender → Erweiterte Einstellungen.

Setzen Sie "Einladungen zu meinem Kalender hinzufügen" auf "Einladungen von bekannten Absendern" oder "Einladungen, auf die Nutzer per E-Mail geantwortet haben".

Microsoft 365

Verwenden Sie PowerShell-Befehle, um AutomateProcessing auf None zu setzen. Dies deaktiviert den "Kalender-Assistenten" und verhindert die automatische Verarbeitung von Einladungen.

Wie der advact Phishing-Service hilft

Unser Respond Service analysiert nicht nur E-Mails, sondern erkennt auch verdächtige Kalendereinladungen. Mit Extract können bösartige Einträge automatisch aus Kalendern entfernt werden – bevor Ihre Mitarbeitenden darauf klicken.

Fazit

ICS-Phishing ist neu, nimmt zu und stellt eine einzigartige Herausforderung dar. Die zweigleisige Angriffsmethode über E-Mail und Kalender macht diese Technik besonders gefährlich.

Interessiert an einer Demo? Kontaktieren Sie uns für eine persönliche Vorführung, wie wir diese Angriffe stoppen.

Dieser Artikel basiert auf Erkenntnissen aus realen Angriffen, die in den letzten Wochen beobachtet wurden. Alle gezeigten Beispiele sind authentische Phishing-Versuche.